试图破解比特币!TeamTNT劫持服务器 运行比特币加密解算器 使用3类攻击获求解

FX168财经报社(香港)讯 自9月初以来,AquaSec威胁分析师已经在他们的蜜罐上发现黑客组织TeamTNT活动的迹象,这使他们相信臭名昭著的黑客组织又开始行动。该组织劫持服务器,运行比特币加密解算器,使用3类攻击获取求解,试图破解比特币。

TeamTNT宣布它将于2021年11月退出,事实上从那时起,大多数相关观察都涉及过去感染的残余,如自动化脚本,但没有新的有效载荷。

然而,最近的攻击带有与TeamTNT相关的各种特征,并依赖于该团伙先前部署的工具,这表明威胁行为者很可能卷土重来。

研究人员观察到据称新的TeamTNT攻击中使用3种攻击类型,其中最有趣的一种是利用被劫持服务器的计算能力来运行比特币加密求解器。

(来源:AquaSec)

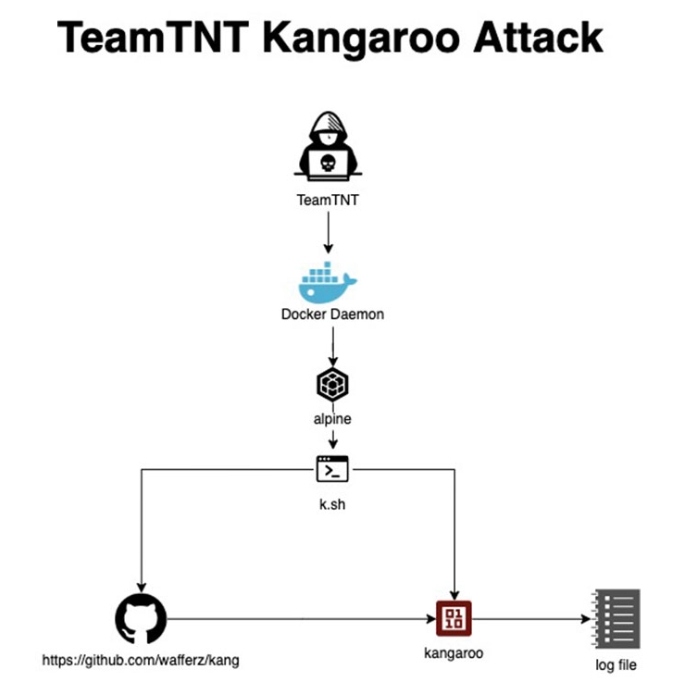

由于使用Pollard的Kangaroo WIF求解器,该攻击被命名为“袋鼠攻击”,该攻击扫描易受攻击的Docker守护程序,部署AlpineOS映像,删除脚本(k.sh),并最终从GitHub获取求解器。

Pollard的袋鼠区间椭圆曲线离散对数问题(ECDLP)求解器算法试图破解比特币公钥密码学中使用的SECP256K1加密。

“算法旨在以分布式方式运行,因为该算法将密钥分成块并将它们分发到各个节点(被攻击的服务器),收集结果,然后在本地写入文本文件,”AquaSec解释道。

虽然量子计算有望在未来的某个时候打破现有的比特币加密,但用当前的机器实现它被认为是不可能的,但TeamTNT似乎愿意使用其他人的资源来尝试这个理论。

很可能,威胁参与者只是在尝试新的攻击途径、有效载荷部署和规避检测,同时对捕获的系统执行密集操作,而袋鼠攻击则满足了所有要求。

AquaSec观察到的其他攻击类似于过去的TeamTNT操作,但现在具有一些新特征。

“Cronb攻击”使用记录在案的rootkit、用于持久性的cron作业、用于盈利的加密矿工以及用于横向移动的工具。新颖的元素是新的C2基础设施地址的出现和更精细的数据交换。

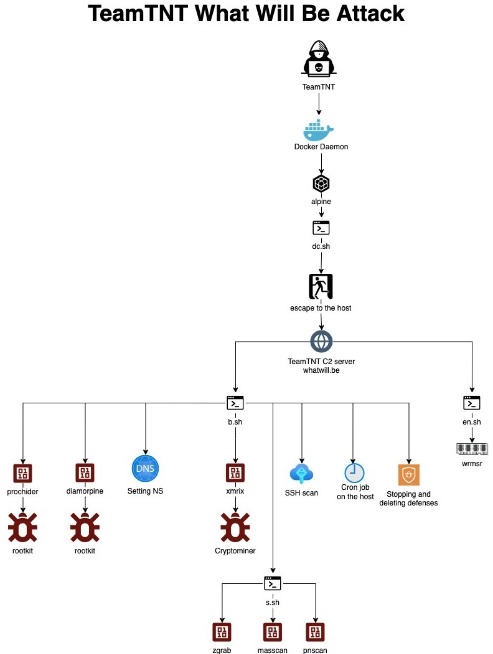

“What Will Be”攻击以Docker守护进程为目标,使用shell文件再次删除Alpine映像,利用漏洞从容器逃逸到主机。

接下来,入侵者下载并执行额外的脚本、rootkit和一个加密矿工,同时他们还添加cronjobs并在网络上执行SSH扫描。

(来源:AquaSec)

这种攻击中的一个新技巧是通过这些脚本引入的,使威胁参与者能够通过修改架构的CPU模型特定寄存器来优化加密性能。

无论是执行这些攻击的TeamTNT还是其他人,组织都应该提高他们的云安全性,加强Docker配置,并在为时已晚之前应用所有可用的安全更新。#NFT与加密货币#

交易商排行

更多- 监管中EXNESS10-15年 | 英国监管 | 塞浦路斯监管 | 南非监管92.42

- 监管中FXTM 富拓10-15年 |塞浦路斯监管 | 英国监管 | 毛里求斯监管88.26

- 监管中axi15-20年 | 澳大利亚监管 | 英国监管 | 新西兰监管79.20

- 监管中GoldenGroup高地集团澳大利亚| 5-10年85.87

- 监管中Moneta Markets亿汇澳大利亚| 2-5年| 零售外汇牌照82.07

- 监管中GTCFX10-15年 | 阿联酋监管 | 毛里求斯监管 | 瓦努阿图监管60.90

- 监管中VSTAR塞浦路斯监管| 直通牌照(STP)80.00

- 监管中IC Markets10-15年 | 澳大利亚监管 | 塞浦路斯监管91.81

- 监管中金点国际集团 GD International Group澳大利亚| 1-2年86.64

- 监管中CPT Markets Limited5-10年 | 英国监管 | 伯利兹监管91.56