白帽披露:火币2021年曾大范围泄露OTC交易信息、大户信息、客户信息、内部技术架构等

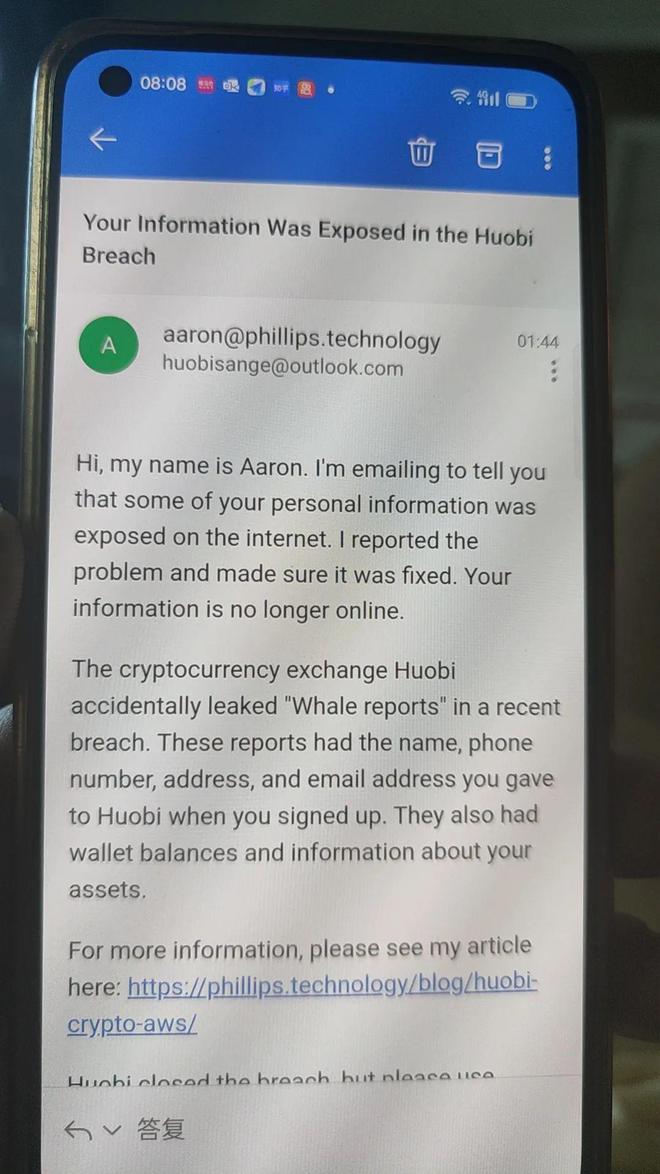

近期有用户收到白帽邮件,内容称:

嗨,我叫亚伦。我写邮件是想告诉您,您的一些个人信息已在互联网上公开。我报告了该问题并确保它已修复。您的信息不再在线。

加密货币交易所火币在最近的一次数据泄露中意外泄露了“鲸鱼报告”。这些报告包含您注册时向火币提供的姓名、电话号码、地址和电子邮件地址。他们还有钱包余额和有关您资产的信息。

phillips.technology是白帽黑客、公民记者和消费者倡导者Aaron Phillips的个人网站。Aaron Phillips 是一位拥有4年网络安全领域经验和20年IT经验的美国专业人士。他的工作主要是保护消费者免受数据泄露和安全漏洞的影响,他的工作成果已经在世界上一些最受欢迎的科技新闻网站上被报道。他的专注领域包括移动和网络应用安全、云安全和网络渗透测试。

Huobi 回应:

事件发生于2021年6月22日日本站测试环境S3桶相关人员不规范操作导致,相关用户信息于2022年10月8日已经完全隔离。本次事件由白帽团队发现后,火币安全团队2023年6月21日(10天前)已第一时间进行处理,立即关闭相关文件访问权限,当前漏洞已修复,所有相关用户信息已经删除。感谢白帽团队对于火币安全做出的贡献。

全文如下:

火币悄然修复了一个数据泄露事件,该泄露事件可能导致该公司的云存储被访问。火币无意中共享了一组凭证,授予其所有 Amazon Web Services S3 存储桶写入权限。

该公司使用 S3 存储桶来托管其 CDN 和网站。任何人都可以使用这些凭据来修改 huobi.com 和 hbfile.net 域等上的内容。火币凭证泄露还导致用户数据和内部文件曝光。

利用火币的错误的攻击者将有机会进行历史上最大的加密货币盗窃。

如果火币没有采取行动,这一漏洞可能会被用来窃取用户账户和资产。该公司删除了受感染的帐户,其用户不再面临风险。

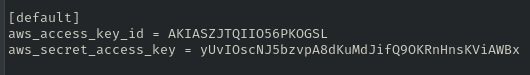

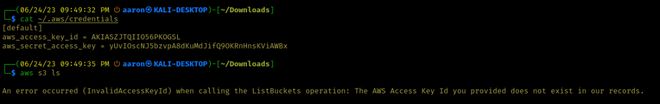

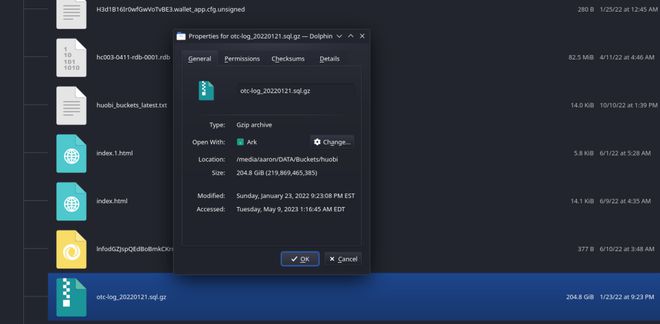

在我检查开放的 Amazon Web Services (AWS) S3 存储桶时,我发现了一个包含 AWS 凭证的敏感文件。经过一番研究,我发现凭证是真实的,并且该帐户属于火币。

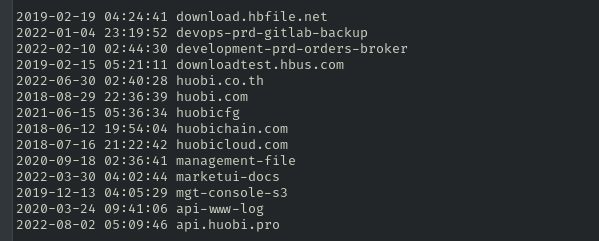

尽管火币删除了泄露事件中暴露的账户,但该公司尚未删除该文件。这些凭证仍然可以在线供任何人下载:

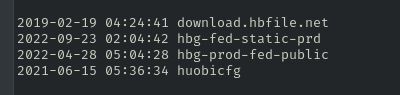

根据亚马逊分配的元数据,火币于 2021 年 6 月意外发布了该文件。

这意味着该公司在大约两年的时间里一直在共享生产 AWS 凭证。

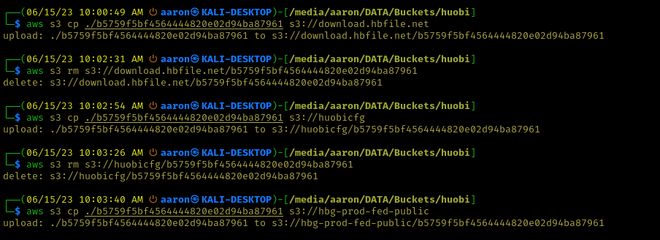

下载凭证的每个人都可以完全访问火币的云存储桶。我能够上传和删除火币所有 S3 存储桶中的文件。这是特别危险的,因为火币大量使用了存储桶。

这些凭证可能被用来修改和控制火币的许多域名。攻击者可能会利用火币的基础设施窃取用户帐户和资产、传播恶意软件并感染移动设备。

没有迹象表明有人利用这一漏洞对火币进行攻击。

对关键S3存储桶的写访问权限

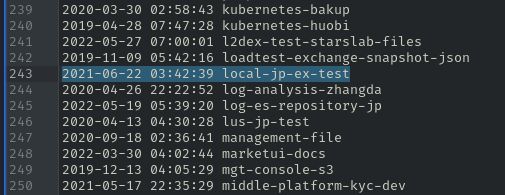

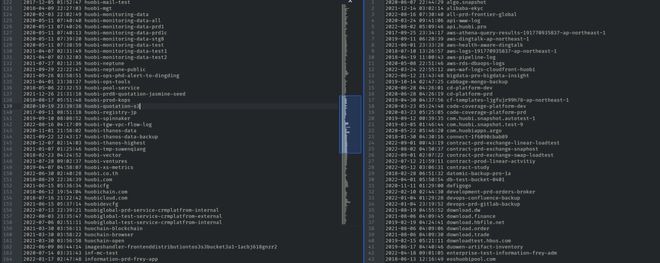

为了评估这次违规行为的影响,我首先列出了所有可以列出的内容。我发现总共有 315 个,其中许多是私人的。

其中一些存储桶与火币运营的网站和 CDN 共享名称。例如,是一个 CDN,托管许多火币网站和应用程序使用的内容。

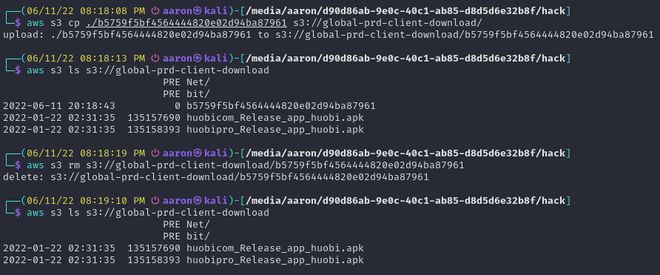

接下来,我尝试写入存储桶。我能够在所有 315 个存储桶中写入和删除文件。在下面的屏幕截图中,我将一个文件上传到火币用来存储和分发 Android 应用程序的 CDN。

恶意用户可能上传了火币 Android 应用程序的修改版本。

Amazon 使用 IAM 角色来控制对其云服务的访问。对于火币这样的大公司来说,创建单一角色来管理其云存储的情况并不罕见。但这种方法是一种糟糕的方法。

在多个团队中共享一个角色可以为攻击者提供大量访问权限。在这种情况下,我可以阅读机密报告、下载数据库备份以及修改 CDN 和网站上的内容。我完全掌控了火币业务几乎各个方面的数据。

可以说,这次违规行为最危险的方面是它授予了火币 CDN 和网站的写入权限。公司花费大量资金进行测试,以确保黑帽黑客无法获得对该基础设施的写入访问权限。令人沮丧的是,火币竟然会泄露同样的访问权限。

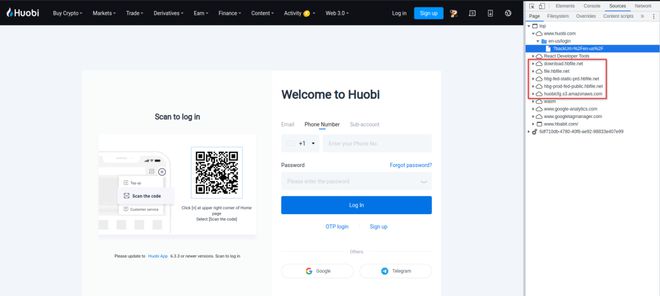

一旦攻击者可以写入 CDN,就很容易找到注入恶意脚本的机会。一旦 CDN 受到损害,链接到它的所有网站也可能受到损害。以火币的登录门户为例。

火币的美国登录页面从至少五个不同的 CDN 加载资源。让我们重点关注上面红色的部分。这五个中的一个显然是一个存储桶,huobicfg.s3.amazonaws,因为 URL 包含字符串“s3.amazonaws”。

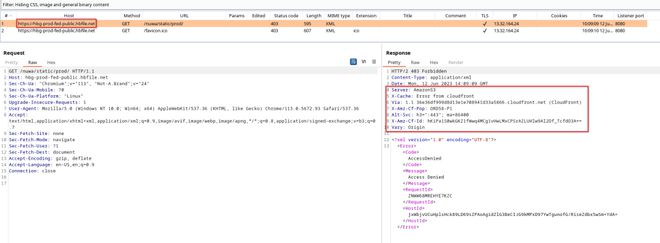

但其他四个也对应于受损的存储桶。我能够让 Cloudfront 为无效请求生成详细的响应标头。标头显示 hbfile.net 域的部分内容由 Cloudfront 通过 AmazonS3 提供服务。

在这种情况下,Cloudfront 充当中间人,将 hbfile.com 请求重定向到 S3 存储桶。我在受损存储桶列表中找到了五个 CDN 中的四个。

我可以在所有 CDN 上写入和删除文件。

一般来说,消费者很难检测到受损的 CDN 和网站。从用户的角度来看,他们正在访问一个可信的网站。用户无法判断 CDN 上存储的文件是否已被更改。

对于反恶意软件,某些恶意脚本可能会被允许运行,因为它们是从正确的源提供的。对于黑帽黑客来说,破坏 CDN 是将代码或恶意软件注入网站的最有效方法之一。

火币让恶意用户很容易接管他们的 CDN 和网站。据我所知,该公司运营的每个登录页面都会受到此漏洞的影响。

两年来,每个登录火币网站或应用程序的用户都可能面临失去账户的风险。

此次违规行为还涉及隐私问题。使用火币泄露的凭证,我能够访问包含用户信息的客户关系管理(CRM)报告。

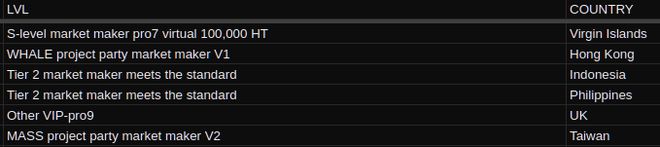

我发现的报告中有“加密鲸鱼”的联系信息和账户余额。鲸鱼是拥有大量加密货币的富裕用户,火币显然有兴趣与他们建立关系。

该公司似乎根据这些用户的能力级别对他们进行排序。拥有更大影响市场能力的用户会获得更高的排名。

火币总共泄露了 4,960名用户的联系方式和账户信息。

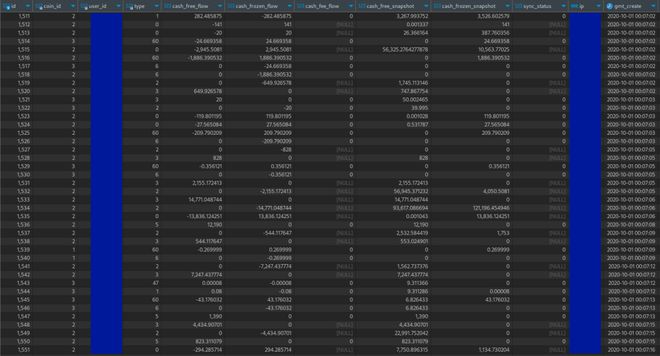

火币泄露曝光的另一组数据。是场外交易(OTC)交易的数据库。

解压后,数据库备份超过 2TB,似乎包含了火币自 2017 年以来处理的每笔 OTC 交易。这可能是许多交易者关心的问题,因为 OTC 交易的好处之一就是增加隐私。

下面重点介绍了一些场外交易。自 2017 年以来,任何在火币进行场外交易的人都曾遭遇过此类信息泄露。

在上面的屏幕截图中,可以看到用户帐户、交易详细信息和交易者的 IP 地址。完整的数据库包含数千万个这样的交易。

数据库中还有一些注释,可以让我们了解火币如何在幕后管理其场外交易平台。

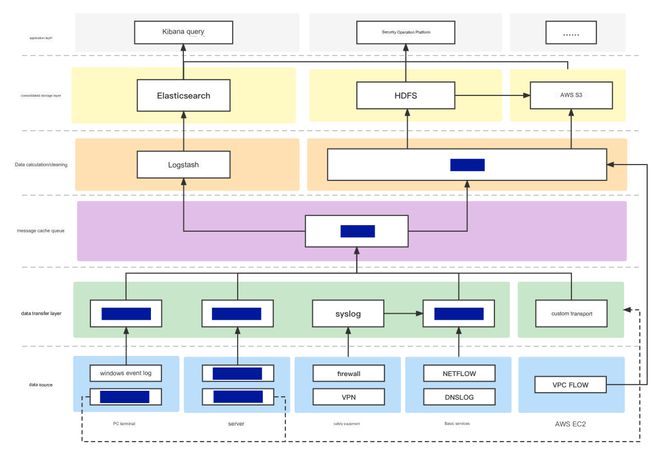

文档详细介绍了火币的基础设施

火币泄露了有关自己的信息。附件显示了其生产基础设施的内部运作情况。软件堆栈、云服务、内部服务器和其他敏感细节都已列出。

这些文件与火币泄露的其他数据一样,现在都是安全的。

受火币违规影响的最独特的 CDN 之一是 Utopo 区块链 NFT。恶意用户可能会更改 CDN 上的 JSON 文件以编辑 NFT。

NFT 是区块链上 JSON 文件的链接。当 JSON 文件被修改时,它们会改变 NFT 的特征。在这种情况下,所有 NFT 都可以编辑,尽管我没有做任何更改。

围绕 NFT 的安全风险仍在探索中。在某些情况下,可能会使用修改后的 NFT 将恶意代码注入浏览器、应用程序或游戏中。没有任何迹象表明这里发生过。

时间线

这是事件的完整时间表:

最终,火币撤销了这些凭证并保护了他们的云存储。

火币用户侥幸逃过一劫。

不幸的是,在这种情况下,我不能断定火币已经很好地完成了他们的工作。泄露自己的亚马逊凭证已经够糟糕的了,但花了几个月的时间才得到回应,即便如此,火币还是选择将凭证留在网上。

来源:金色财经

交易商排行

更多- 监管中EXNESS10-15年 | 英国监管 | 塞浦路斯监管 | 南非监管92.42

- 监管中FXTM 富拓10-15年 |塞浦路斯监管 | 英国监管 | 毛里求斯监管85.36

- 监管中GoldenGroup高地集团澳大利亚| 5-10年85.87

- 监管中金点国际集团 GD International Group澳大利亚| 1-2年86.64

- 监管中Moneta Markets亿汇澳大利亚| 2-5年| 零售外汇牌照80.52

- 监管中IC Markets10-15年 | 澳大利亚监管 | 塞浦路斯监管91.81

- 监管中CPT Markets Limited5-10年 | 英国监管 | 伯利兹监管91.56

- 监管中GO Markets高汇15-20年 | 澳大利亚监管 | 塞浦路斯监管 | 塞舌尔监管87.90

- 监管中alpari艾福瑞5-10年 | 白俄罗斯监管 | 零售外汇牌照87.05

- 监管中易信easyMarkets15-20年 |澳大利亚监管 | 塞浦路斯监管86.33