LianGoPay+项目被盗原因

2月7日, LianGoPay项目在twitter上宣称其在BNB Chain上的 LGTPool质押合约中的资产被盗,有6,148,859个LGT 奖励币被盗,损失约 160万美元。

Fairyproof技术团队对此次事故的分析如下:

盗币者地址:0x36d173937f3E03074246ADCFD6e4d06F3638c28a

被盗原因是LGTPool的owner管理员(0xb5950375D392728076449271b305639EFD2FC558)创建了一个伪造的 LP 代币质押池(3号池),然后盗币者将海量的LP代币放进该池进行质押,获取了614 万枚LGT奖励代币。

根据Fairyproof的链上监测工具显示盗币者为此次盗窃事件准备了较长时间。在本次事件发生的58天前,盗币者地址就从Tornado Cash获得了gas费,在事件发生的32天前就部署了伪造的LP合约。

其具体流程如下:

盗币者地址是事件发生的 58天前从Tornado Cash获取了gas费,首次出现在链上。

事件发生的32天前(Jan-07-2023 08:36:23 AM +UTC),盗币者使用create2指令部署了一个假的LP代币合约(0x621fefc5eb903c20b82e5d537056807b51d7a8d4)。

该交易的哈希值为: 0xfcc3b0f1edcceb485d0d42e3ee2101d794aeef643c45c077b85f5a5bc8ce4129

随后在同一天(Jan-07-2023 04:04:04 PM +UTC),LianGoPay项目方在Pancake上部署了LGT代币和WBNB的交易对合约(0x621fdefefb9b201e2186f3fd2ba7cf3d2131a8d4)。此合约地址与早前部署假的LP合约地址非常类似-----前后4位的字母是相同的,极易被混淆。

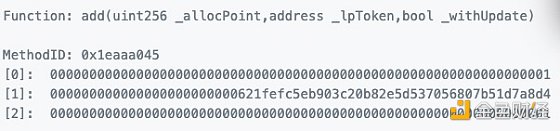

2月7日,LGTPool合约的管理员连续发起了三笔创建质押池的交易, 其中前两个在创建2个假的LP 代币质押池(3、4号池)时也创建了一个真的WBNB和LGT的LP代币池。因为真假LP代币合约地址的前后四位相同,导致用户不易察觉前两个创建的LP池是假的LP池

假LP池创建交易的input如下所示:

随后攻击者发起了攻击,首先部署了一个攻击合约(0x80d3651c18bd748773e207b64a165e5eb99231c4)。在合约初始化时为假的3号LP质押池质押了巨额的假LP 代币----高达614885935211982505426257800000000。

其交易的哈希值为: 0xa4b5b6b9f52cc067eaee3bd46695d31e1a064a34f7115a6c357a6606ec815c35

因为假的LP 代币合约没有事件可用于追踪,这里Fairyproof技术团队分析了其内联交易,细节如下:

注意:此处质押转账的是假的LP代币地址(0x621fefc5eb903c20b82e5d537056807b51d7a8d4)

接着攻击者发起了赎回交易,并领取奖励的LGT代币。因为质押的本金金额巨大,所以产生了614万个LGT奖励。这些奖励代币被兑换为 162万枚BSC-USD代币,并被转账到0xCb65d000ec8Ee9cB74D9b4Ffb8E6fF36EcA166Ae(这个地址曾经在事件发生的58天前,从Tornado Cash获得 gas费)

该交易的哈希值为: 0xd29c32ab8e43192ceea1d8c632e8c3136323215acb99936f6d85e891f69a6b34

目前被盗资金仍在0xCb65d000ec8Ee9cB74D9b4Ffb8E6fF36EcA166Ae地址上。

Fairyproof安全提示:

• 在安全事件中,作案者经常创建出与真地址前后四位相同的假地址以迷惑用户,导致用户损失资产。我们提醒用户在输入地址时要仔细核对,务必完整检查地址的全部字母。

• 建议项目方应及时将合约的管理员权限转移到多签合约进行管理,以提高项目运作的安全性

来源:金色财经

交易商排行

更多- 监管中EXNESS10-15年 | 英国监管 | 塞浦路斯监管 | 南非监管93.02

- 监管中FXTM 富拓10-15年 |塞浦路斯监管 | 英国监管 | 毛里求斯监管88.21

- 监管中FXBTG10-15年 | 澳大利亚监管 |83.48

- 监管中GoldenGroup高地集团澳大利亚| 5-10年85.87

- 监管中IC Markets10-15年 | 澳大利亚监管 | 塞浦路斯监管91.71

- 监管中CPT Markets Limited5-10年 | 英国监管 | 伯利兹监管91.56

- 监管中AUS Global5-10年 | 塞浦路斯监管 | 澳大利亚监管86.47

- 监管中OneRoyal10-15年 | 澳大利亚监管 | 塞浦路斯监管 | 瓦努阿图监管85.75

- 监管中易信easyMarkets15-20年 |澳大利亚监管 | 塞浦路斯监管85.38

- 监管中FXCC10-15年 | 塞浦路斯监管 | 直通牌照(STP)85.26